基于代理池

在日常使用服务器进行渗透等攻击方式时候,很容易被溯源到,所以我们需要对自己的攻击进行流量隐藏

- 抓肉鸡(此前的打点文章中已经提到,这里就不再赘述)

- 买代理/白嫖代理池

- 云函数

买代理/白嫖代理池

只做简单的推荐

https://www.bright.cn/(比较贵、但是贵有贵的道理)

对应教程 https://www.cnblogs.com/jhao/p/15611785.html

https://www.kuaidaili.com/(比较贵、但是贵有贵的道理)

https://www.feiyuip.com/(比较贵、但是贵有贵的道理)

代理池如何使用?

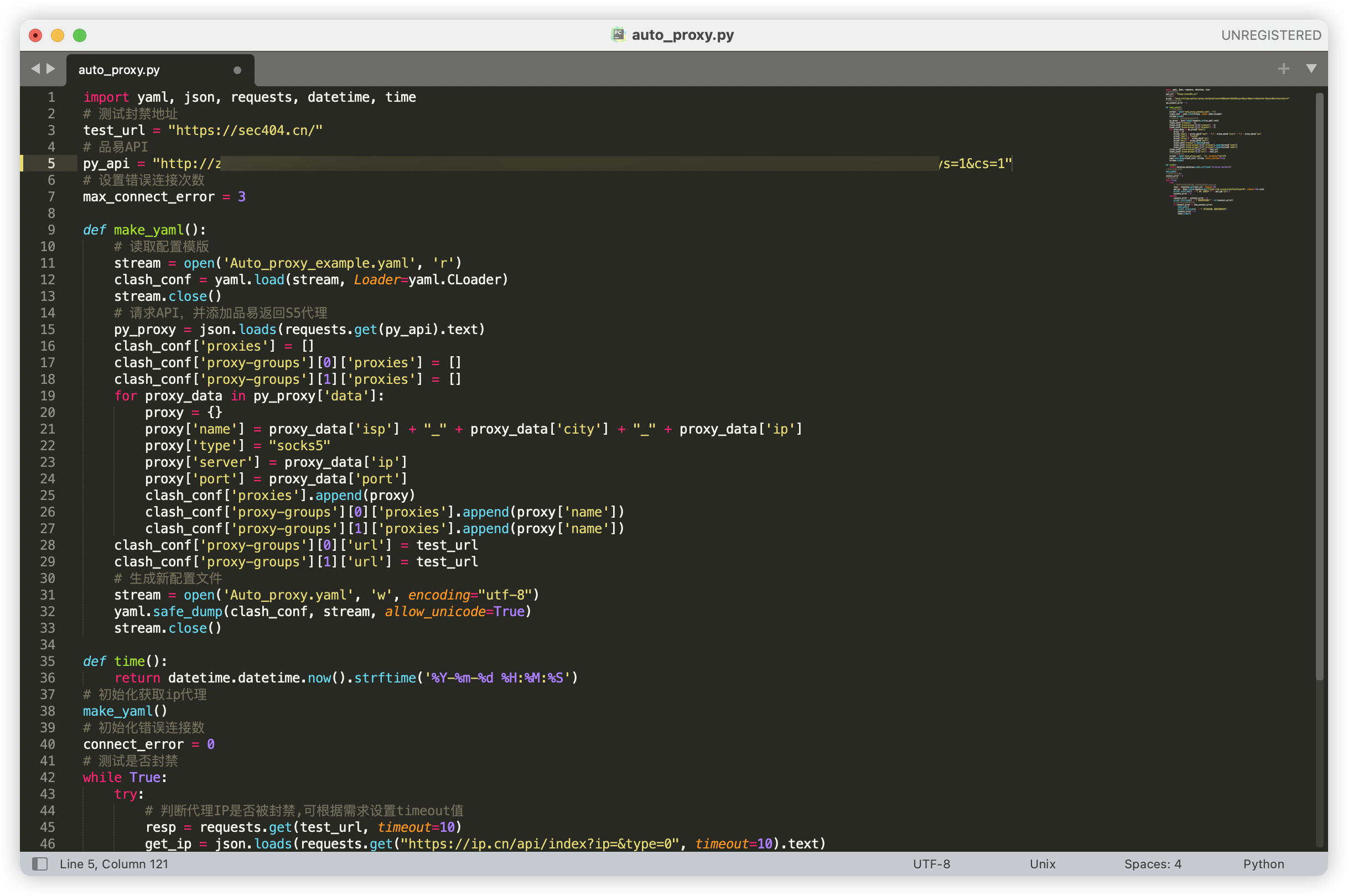

利用Python脚本自动生成Clash配置文件,实现FUZZ自动切换IP

现在蓝狗封IP速度太快了,想想当年自己用Burp爆破封堵IP的日子就想哭

基于项目

https://github.com/Mustard404/Auto_proxy?tab=readme-ov-file

首先在代理商(这里以http.py.cn为例)生成api代理接口

配置配置文件

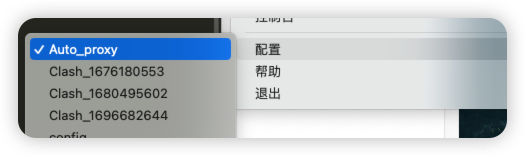

在Clash目录下执行python3 Auto_proxy.py(会生成Auto_proxy.yaml文件),生成后,Clash将配置选为Auto_proxy

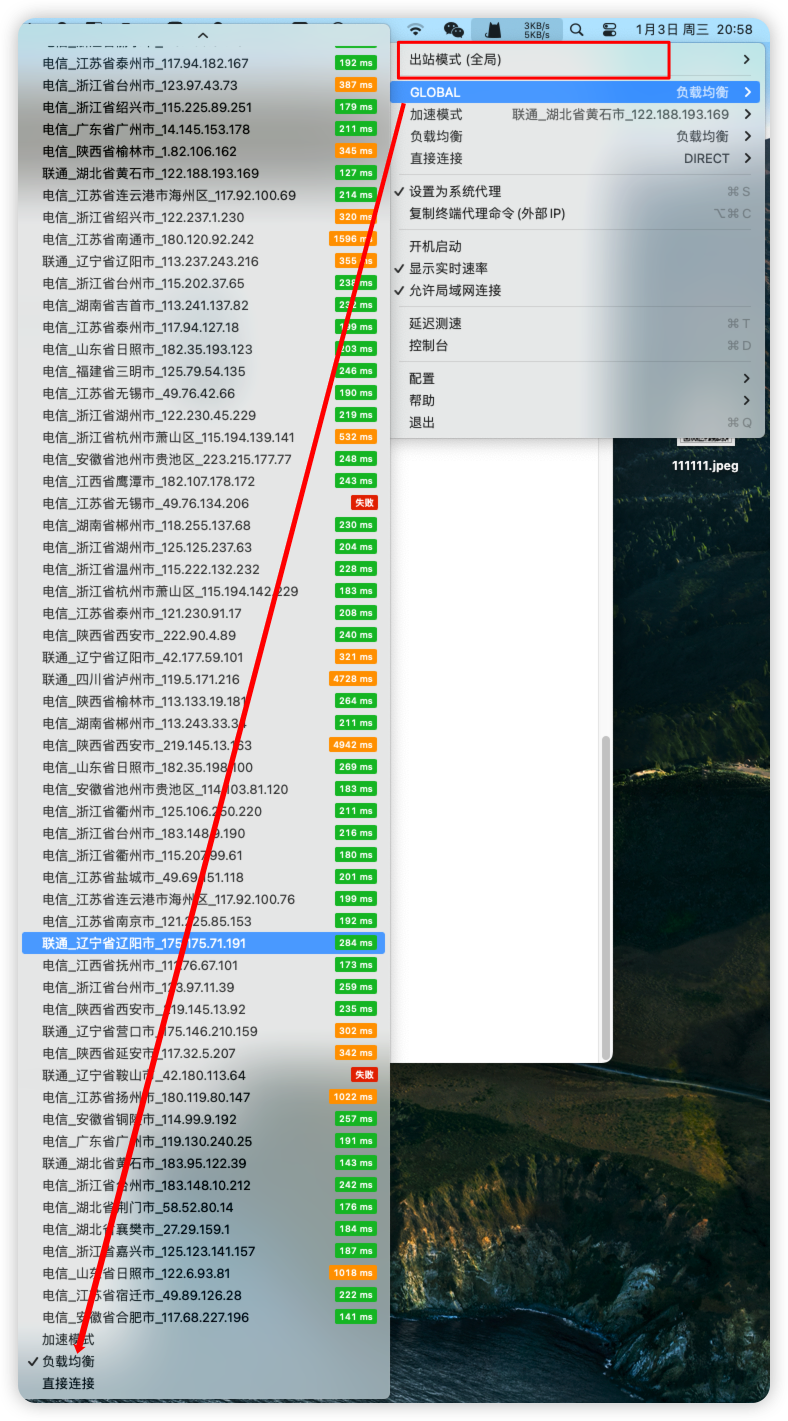

需将Clash配置为全局模式,同时设置系统代理,目前脚本设置两种规则:

- 加速模式:根据监控网站选择延迟最低的代理。

- 负载模式:每次请求都会随机一条代理进行连接。

负载模式运行效果:

使用效果:同时几十个IP爆破目录,就问你慌不慌!